Коллеги, приветствую! В этой статье мы познакомимся с процессом удаления авторизованных DHCP серверов. Ответим на вопросы: Что это такое? Зачем это нужно? Разберем несколько сценариев применения.

Что такое авторизация DHCP и зачем это нужно?

Перед тем, как перейти к конкретным действиям, предлагаю немного уделить время теории и проблематике. Начнем с того, что мы попробуем понять что это такое — Авторизация DHCP сервера.

Для получения сведений по этому вопросу предлагаю, для начала, обратиться к документации Microsoft:

If you are installing DHCP in a domain environment, you must perform the following steps to authorize the DHCP server to operate in the domain.

Unauthorized DHCP servers that are installed in Active Directory domains cannot function properly, and do not lease IP addresses to DHCP clients. The automatic disabling of unauthorized DHCP servers is a security feature that prevents unauthorized DHCP servers from assigning incorrect IP addresses to clients on your network.

Фрагмент из документации Microsoft.

https://docs.microsoft.com/en-us/windows-server/networking/technologies/dhcp/dhcp-deploy-wps

Другими словами, пока мы не авторизуем сервер DHCP, он не будет работать для наших клиентов и не сможет выдавать адреса в аренду. Эта функция сделана для безопасности, для предотвращения ситуации выдачи некорректных настроек для DHCP клиентов.

Проведем небольшой эксперимент для того, чтобы понять на практике, как работает эта функция.

Для этого смоделируем небольшую доменную сеть из 4 узлов:

- lab-dc1 — Контроллер домена, узел с ролью DHCP.

- lab-dhcp1 — Узел с ролью DHCP, член домена.

- lab-adclient1 — Клиент DHCP, член домена.

- lab-client1 — Клиент DHCP, член рабочей группы.

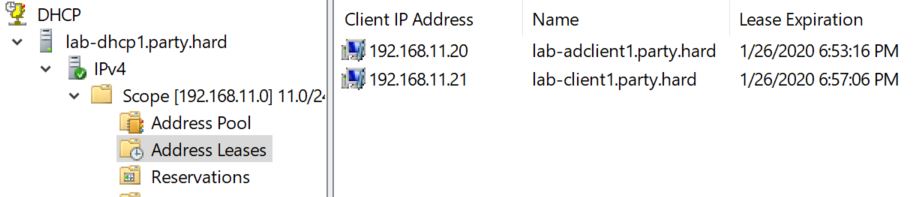

Лаборатория развернута, DHCP серверы авторизованы, приступим к тестам.

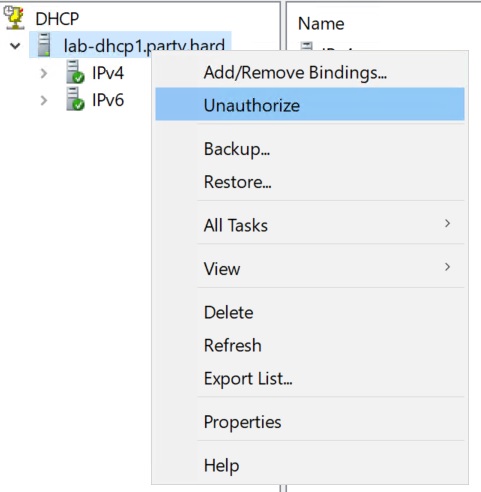

А теперь попробуем деавторизовать сервер DHCP и еще раз получить конфигурацию DHCP на клиентах.

Снова авторизуем хост.

Где содержится информация об авторизованных серверах?

Как мы уже могли увидеть, оснастка в DHCP уже владеет информацией об авторизованных серверах. Возникает вопрос — Откуда?

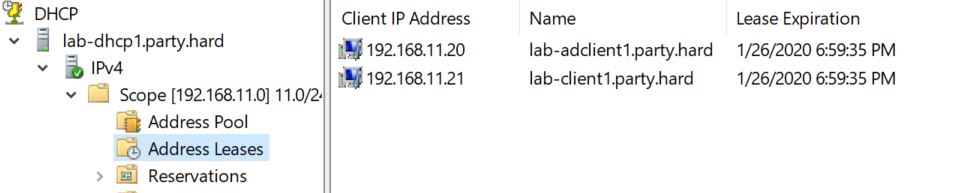

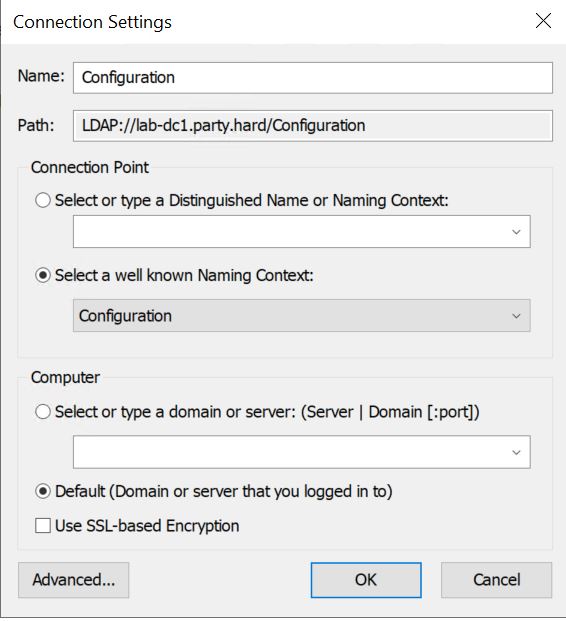

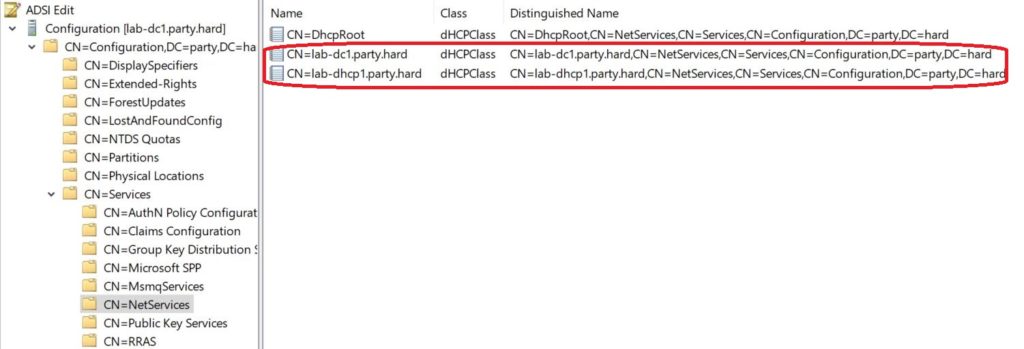

При подключении к меню Управление авторизованными серверами в оснастке DHCP, происходит обращение к разделу конфигурации Active Directory, который реплицируется между другими контроллерами во всем домене.

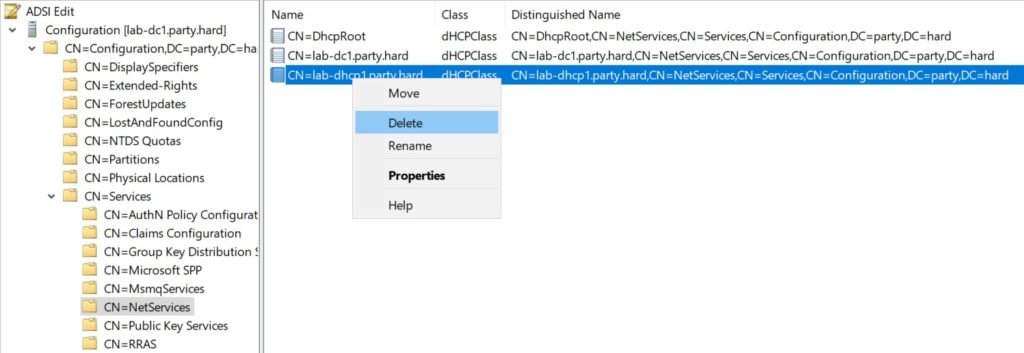

Давайте посмотрим где конкретно хранятся объекты серверов DHCP.

Для этого откроем оснастку Редактирование ADSI:

Зачем может понадобиться деавторизовывать сервера?

Для чего нужна процедура авторизации теперь понятно, но зачем нужна обратная процедура — деавторизация?

При выводе из эксплуатации DHCP серверов, могут произойти незначительные, но раздражающие ошибки. Не уделив должного внимания удалению (деавторизации) авторизованных серверов, мы обязательно столкнемся с неактуальной и устаревшей информацией в списке доступных хостов при подключении к DHCP серверам и с несуществующим объектами в Active Directory.

Один из очень частых сценариев, при котором может возникнуть вышеуказанная проблема — вывод из эксплуатации сервера или серверов. Например, больше нет необходимости держать сервер DHCP в удаленном филиале (сайте), т.к сайт будет полностью удален по причине переезда.

Для того, чтобы в каталогах AD не оставалось неактуальной или устаревшей информации о DHCP серверах, необходимо деавторизовать сервера.

Выполнить эту процедуру мы можем заранее (пока хост еще выполняет свои функции), либо, позже (когда нас уже начали раздражать лишние хосты DHCP, при подключении к авторизованным серверам 🙂 ).

Начинаем удалять авторизованные сервера

Как я уже написал, частных сценариев может быть несколько. Сведем их до общих и рассмотрим ситуации.

DHCP сервер доступен

Пожалуй самый простой сценарий с которым мы можем столкнуться, это тот, где хост выполняющий роль DHCP — доступен. В таком случае мы можем деавторизовать его несколькими вариантами:

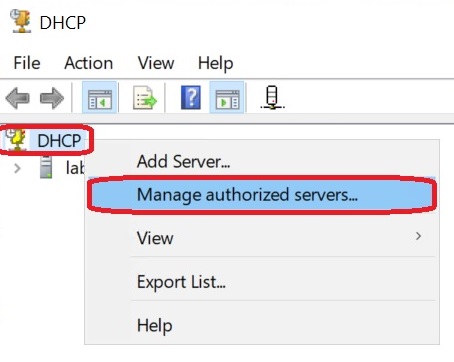

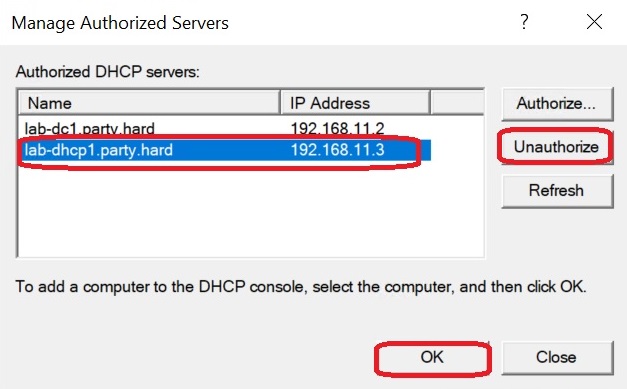

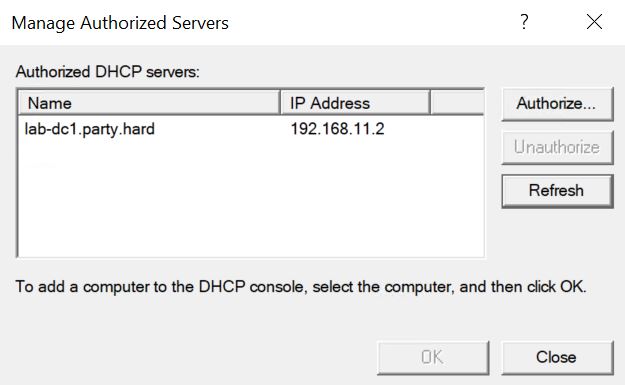

GUI

Для этого нам понадобится оснастка DHCP, зайдем в нее.

CMD

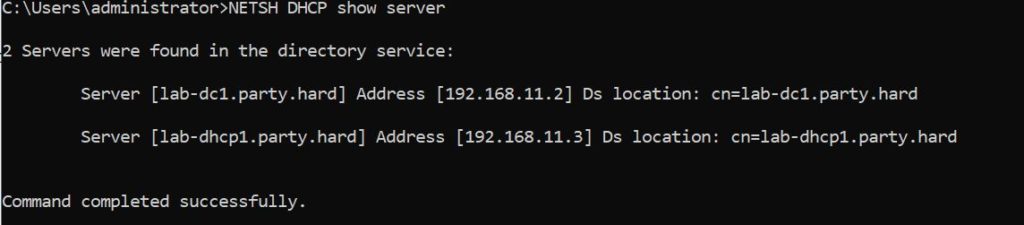

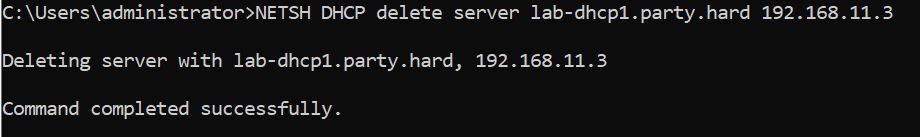

Откроем командную строку на DHCP сервере и введем нижеуказанную команду для отображения авторизованных серверов:

NETSH DHCP show server

Для деавторизации введем следующую команду от имени администратора:

NETSH DHCP delete server <FQDN> <IP>

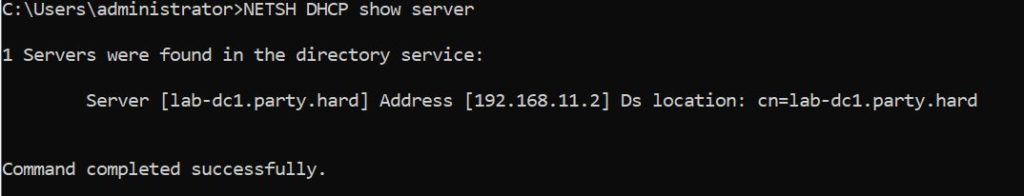

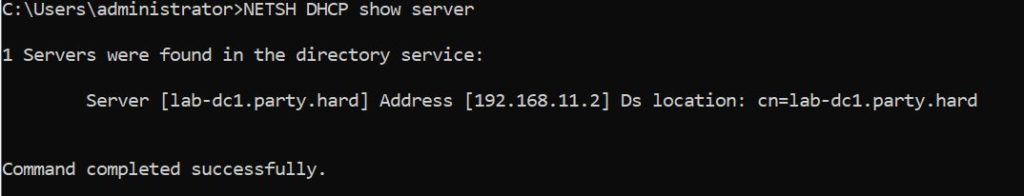

Еще раз запросим информацию

DHCP сервер недоступен

В случае если хост недоступен, нам также доступны несколько вариантов:

GUI

Откроем оснастку Редактирование ADSI, перейдем в нижеуказанный раздел и удалим объект DHCP сервера вручную.

CMD

Выполним нижеуказанную команду на другом узле от имени доменного администратора.

NETSH DHCP delete server <FQDN> <IP>

Что если сервер появился в сети после деавторизации?

Но что делать, если сервер появился в сети после того, как он был удален из конфигурации Active Directory? Например, если он был восстановлен из бекапа и мы планируем снова ввести его в эксплуатацию?

В таком случае произойдет ситуация, при которой сервер DHCP будет считать, что он авторизован, однако в доменной структуре такая информация будет отсутствовать.

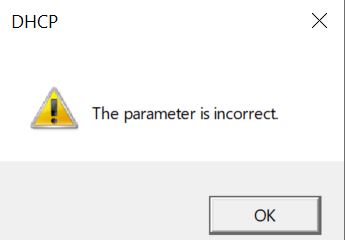

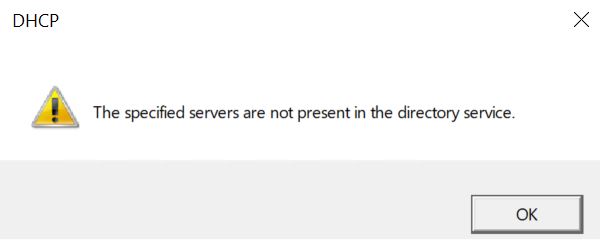

Очевидным решением может показаться повторная авторизация. Попробуем выполнить операцию.

Заходим в оснастку DHCP вернувшегося в онлайн хоста. Обратите внимание, что с точки зрения сервера, он авторизован.

Похоже, что мы столкнулись с проблемой.

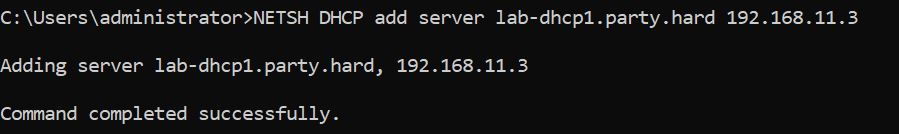

Для решения проблемы нам потребуется ввести в командной строке:

NETSH DHCP add server <FQDN> <IP>

Итоги

Итак, как я и декларировал в самом начале, нам с вами удалось немного углубиться в тему авторизации DHCP. Понять что это такое, зачем оно нужно, как работает эта функция, как ею управлять, рассмотрели различные сценарии использования. Вполне возможно, что эта статья станет основой для другой, которая будет написана в будущем и мы сможем узнать дополнительные подробности, либо познакомиться с на ее основе с другой, смежной темой.

До новых встреч! 🙂